Những nghi vấn vụ tấn công SushiSwap

SushiSwap mới đây đã bị tấn công, dù thiệt hại không nhiều, người dùng vẫn nên biết các thao tác cần thiết khi gặp phải những trường hợp tương tự. Ở thị trường crypto, bất kì dự án nào cũng có thể có rủi ro bị tấn công/hack.

Cách thức tấn công SushiSwap

Ngày 9/4/2023, SushiSwap đã gặp một lỗ hổng trong hợp đồng thông minh, cụ thể hacker lợi dụng lỗ hổng trong hợp đồng thông minh “RouterProcessor2” - dùng để thực hiện các lệnh giao dịch trên SushiSwap Exchange.

Theo công ty bảo mật PeckShield, hợp đồng RouterProcessor2 gặp phải lỗ hổng liên quan tới hoạt động phê chuẩn (approve) giao dịch khi dự án mới triển khai hợp đồng này, dẫn tới việc các ví tương tác với hợp đồng này bị cướp đi khoảng 1800 ETH (3.3 triệu USD).

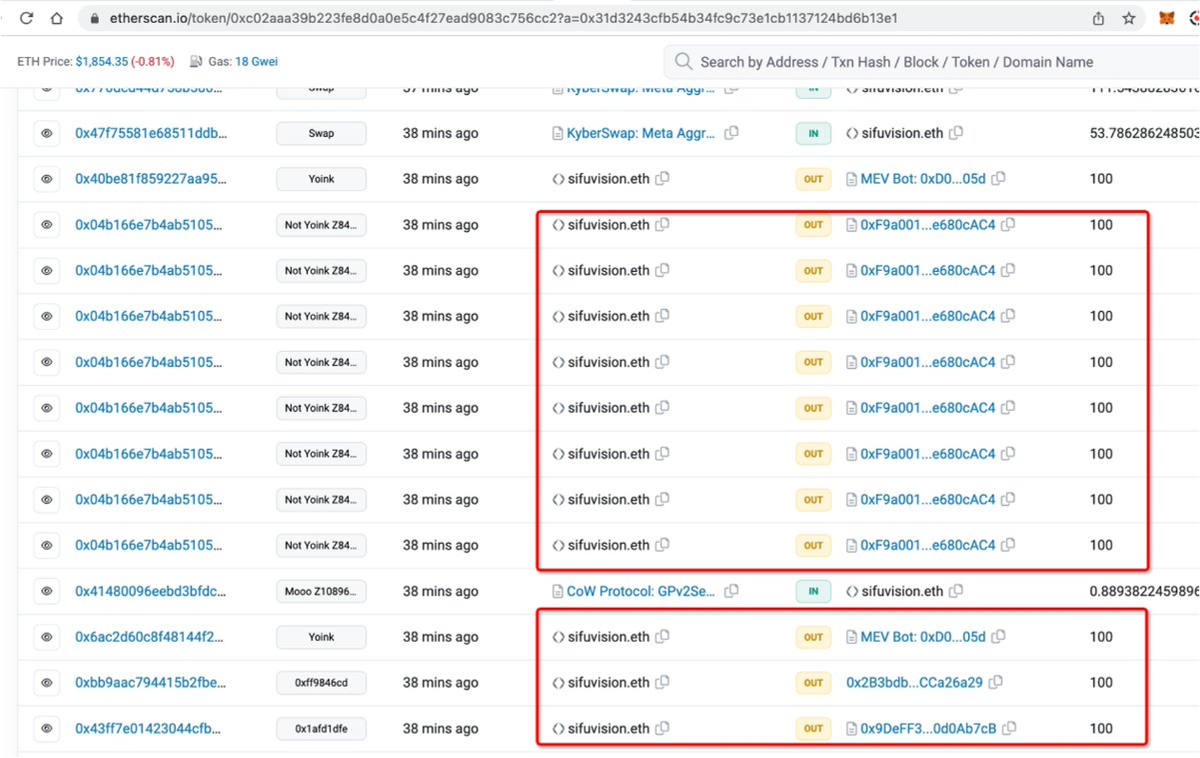

Cũng theo tweet của các công ty bảo mật trong thị trường crypto, số tiền 3.3 triệu USD bị hack chủ yếu đến từ tài khoản của một người dùng có tên miền sifuvision.eth, hay còn được biết tới như một KOL trên Twitter với tên gọi @0xSifu.

Tài khoản 0xngmi, nhà phát triển từ DefiLlama phát hiện vụ tấn công chỉ có thể ảnh hưởng tới những người dùng đã approve giao dịch trên SushiSwap trong khoảng thời gian 4 ngày trước đó, đồng thời cho biết mức độ ảnh hưởng không chỉ trên Ethereum mà là trên tất cả các chain SushiSwap có hỗ trợ.

Hành động của các bên liên quan

Phía SushiSwap

Ngay sau khi vụ việc diễn ra, nhà phát triển của SushiSwap - Jared Grey đã lên tiếng thông báo về vụ việc, đồng thời cảnh báo người dùng ngay lập tức revoke hợp đồng của SushiSwap trên multi-chain. Phía dự án cũng khẳng định sẽ làm việc với các công ty bảo mật để làm rõ vụ việc, đồng thời đền bù số tiền bị hack cho người dùng.

Sau đó một ngày, Jared Grey tiếp tục lên tiếng khẳng định SushiSwap đã loại bỏ hợp đồng có lỗ hổng trước đó và hiện tại người dùng đã có thể swap/trade trên SushiSwap, những người cung cấp thanh khoản (LP) cũng hoàn toàn không bị ảnh hưởng. Tuy nhiên, người dùng vẫn cần cẩn thận kiểm tra và revoke quyền phê duyệt liên quan tới hợp đồng cũ.

Some quick notes on @SushiSwap, post-exploit.

— Jared Grey (@jaredgrey) April 9, 2023

1. You can now safely swap/trade on Sushi.

2. We've removed the exploited contract.

3. Please confirm you've removed approvals for the exploited RouteProcessor2 contract here: https://t.co/8BKQ2FSF0f

Số tiền tổn thất không quá lớn, chủ yếu đến từ một người dùng, do đó phía SushiSwap cho biết họ đã liên lạc và tìm cách giải quyết, đền bù cho người dùng đó. Phía SushiSwap vẫn đang tiếp tục nỗ lực giải cứu số tiền bị hack và thể hiện sự cảm kích tới các dự án liên quan, các công ty bảo mật, white-hat hacker… đã giúp họ phát hiện lỗ hổng và xử lý vụ hack ngay trong ngày Chủ Nhật.

We’re currently all hands on deck working through identifying all addresses that have been affected by the RouterProcessor2 exploit. Several rescues have been initiated, and we are continuing to monitor / rescue funds as they become available.

— I'm Software 🦇🔊 (@MatthewLilley) April 9, 2023

Phía các công ty bảo mật

Sự việc SushiSwap bị tấn công được phát hiện bởi PeckShield, công ty này đã lên tiếng thông báo và cảnh báo người dùng.

It seems the @SushiSwap RouterProcessor2 contact has an approve-related bug, which leads to the loss of >$3.3M loss (about 1800 eth) from @0xSifu.

— PeckShield Inc. (@peckshield) April 9, 2023

If you have approved https://t.co/E1YvC6VZsP, please *REVOKE* ASAP!

One example hack tx: https://t.co/ldg0ww3hAN pic.twitter.com/OauLbIgE0Q

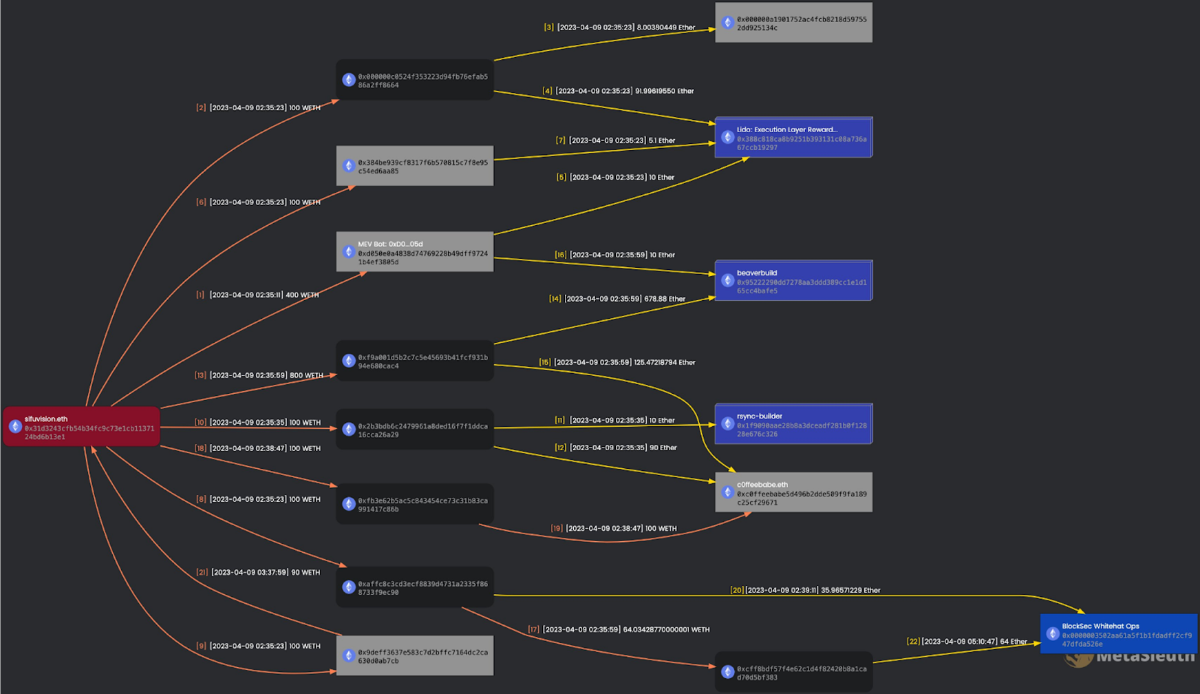

Ngay sau đó, một công ty bảo mật khác là BlockSec đã vào cuộc hỗ trợ người dùng và SushiSwap. Hệ thống của BlockSec đã quan sát được giao dịch gửi từ ví Sifuvision.eth tới ví hacker. Sau khi phát hiện, phía BlockSec đã thành công giải cứu được 100 ETH bằng việc ngăn chặn giao dịch từ ví hacker.

1/ RouteProcessor2 @SushiSwap has a vulnerability that can drain accounts that approved to this contract. Our system immediately detected the attack attempt to @0xsifu and rescued some funds. Unfortunately, some other funds cannot be rescued.https://t.co/Fky1kgGmvA pic.twitter.com/I4tJbZ82bU

— BlockSec (@BlockSecTeam) April 9, 2023

Bằng việc theo dõi các vụ liên quan tới vụ hack, MetaSleuth - một nhánh sản phẩm hỗ trợ hiển thị dữ liệu on-chain khác của đội ngũ BlockSec đã phát hiện một vài dữ liệu đáng chú ý:

- Địa chỉ ví hacker 0x9deff đã hoàn trả 100 ETH trở lại ví Sifuvision.eth

- Ví nắm giữ nhiều ETH sau vụ hack nhất là ví beaverbuild, rsync-builder và hợp đồng Lido: Execution Layer Rewards Vault của Lido Finance.

- 2 ví Sifuvision.eth và c0ffeebabe.eth (ví hacker) đang gửi tin nhắn on-chain qua Etherscan để thương lượng về vụ việc.

Cuối cùng, phía SushiSwap xác nhận đã lấy lại được khoảng 300 ETH từ địa chỉ ví CoffeeBabe, dự án cũng đang liên lạc với đội ngũ Lido Finance về 700 ETH còn lại.

Nghi vấn từ cộng đồng

Nhìn chung các thành viên trong cộng đồng khá ủng hộ những thông báo, hành động kịp thời cũng như phương án rõ ràng của SushiSwap. Vụ việc cũng không ảnh hưởng tới nhiều user, do đó không để lại làn sóng chỉ trích/phẫn nộ thái quá nào.

Tuy nhiên, vụ tấn công này cũng đã để lại một vài nghi vấn cho các thành viên trong cộng đồng:

- Router contract này chỉ mới được triển khai trong 4 ngày bởi một địa chỉ ví chỉ có tương tác với SushiSwap trong suốt năm qua.

- Contract này gần như không được mấy người dùng sử dụng và mới chỉ có những giao dịch đầu tiên 24h trước vụ hack, ấy vậy mà đã ngay lập tức bị tấn công.

- Contract này cũng đã được triển khai trên các chain khác 2 tuần trước, tuy nhiên đã không có gì đặc biệt xảy ra trên các chain đó, cho tới khi phiên bản Ethereum mainnet khởi chạy contract mới bị tấn công.

Tất cả những dữ liệu trên khiến nhiều người cho rằng đây là một vụ hack khá kỳ lạ, mọi thứ dường như đã được sắp đặt để thực hiện một thương vụ insider hack, và Sifu sẽ đảm nhiệm vai trò diễn viên chính trong “màn kịch” này.

Tuy nhiên, đó chỉ là giả thiết được đưa ra bởi thành viên trong cộng đồng, không có bằng chứng gì xác thực nhưng cũng ảnh hưởng phần nào tới tâm lý người dùng. Dù sao vụ hack cũng không ảnh hưởng tới nhiều user và SushiSwap vẫn đang thực hiện tốt những công việc hậu kỳ sau vụ hack.

1/2

— Adam Cochran (adamscochran.eth) (@adamscochran) April 9, 2023

This hack is weird.

4 day old router contract, used by almost no one, deployed by addresses that have interacted with Sushi only over the last year.

Only started getting tx 24 hours ago - instantly gets exploited. https://t.co/D6l6NUh6IF

Cách xử lý với retail user

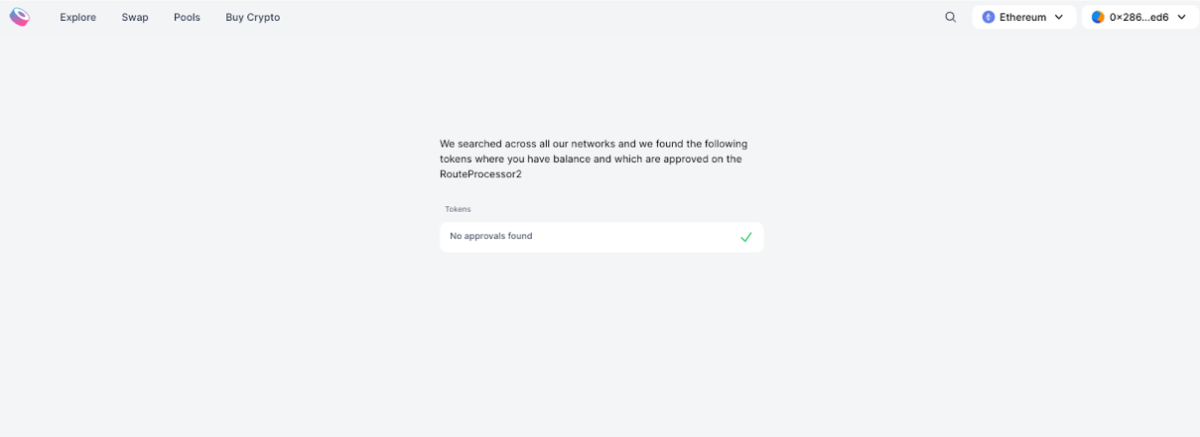

SushiSwap đã loại bỏ hợp đồng dính lỗ hổng trên, người dùng hiện tại swap trên SushiSwap sẽ không phải tương tác với hợp đồng đó nữa. Tuy nhiên, phía dự án vẫn khuyến cáo người dùng kiểm tra và revoke ngay lập tức contract đó. Thao tác như sau:

- Truy cập: sushi.com/swap/approvals kiểm tra xem ví có tương tác với contract RouteProcessor2 hay không.

- Nếu hiển thị “No approvals found” nghĩa là ví không bị ảnh hưởng, nếu có kết quả khác hiện lên, chỉ cần chọn token đó và chọn Revoke.

Sự kiện SushiSwap bị tấn công một lần nữa dấy lên hồi chuông cảnh tỉnh về vấn đề bảo mật trong thị trường crypto. Dù là những dự án lớn tới đâu, vẫn hoàn toàn có khả năng bị kẻ xấu tấn công.

Với phương diện người dùng, cần phải đặc biệt cẩn trọng khi ký/approve bất kỳ một giao dịch nào trên ví, thường xuyên kiểm tra lại và revoke các token/hợp đồng không còn tương tác. Người dùng có thể sử dụng ví Coin98 Super App với chức năng Wallet Approval để thuận tiện revoke token.

Xem thêm: Revoke là gì? Cách sử dụng Token Approval để không bị mất tiền oan