Mã độc Ransomware là gì? 7 cách phòng chống tấn công Ransomware

Mã độc Ransomware là gì?

Mã độc Ransomware (hay mã độc tống tiền) là một loại phần mềm độc hại (malware) có thể xâm nhập vào thiết bị máy tính hoặc hệ thống của người dùng để mã hoá dữ liệu bên trong, sau đó làm xáo trộn các nội dung đó khiến nó không thể đọc được và chặn quyền truy cập của người dùng.

Mục tiêu cuối cùng của việc tấn công bằng mã độc ransomware là tống tiền của các nạn nhân, yêu cầu họ phải trả tiền chuộc để giải mã dữ liệu và mở quyền truy cập hệ thống.

Thông thường, các khoản tiền chuộc sẽ được trả dưới dạng tiền điện tử (cryptocurrency) bởi tính chất khó theo dõi của loại tài sản này, nhằm tạo điều kiện cho kẻ tấn công thực hiện hành vi rửa tiền.

Cơ chế của tấn công Ransomware

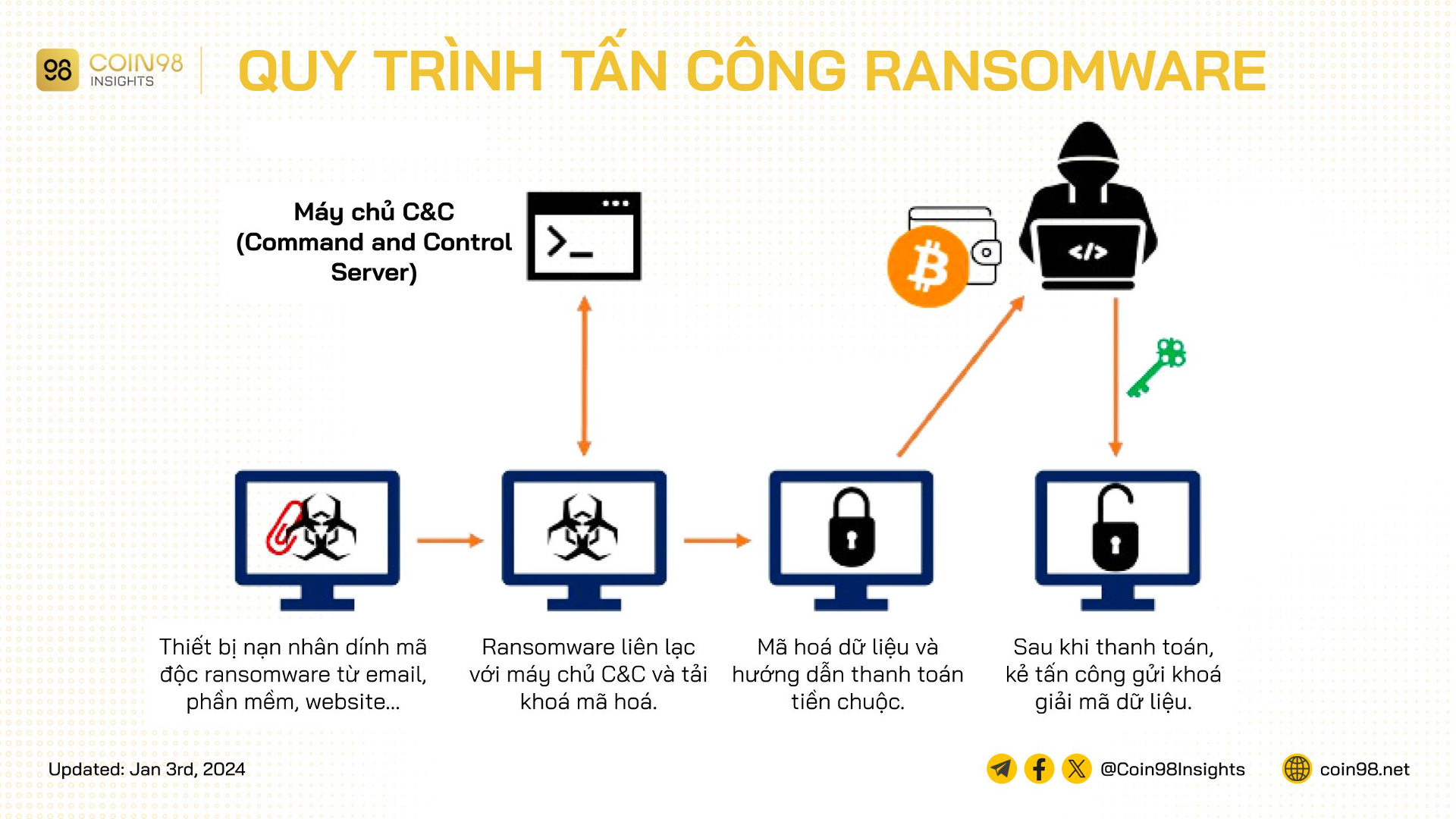

Cũng như các loại malware khác, mã độc ransomware có thể bị lây lan qua email, phần mềm, đường link, website giả mạo… Một cuộc tấn công ransomware sẽ có quy trình như sau:

Bước 1: Lây nhiễm. Khi người dùng cố gắng truy cập bất kỳ chương trình hay website bị nhiễm mã độc, nó sẽ tự động được cài đặt và kích hoạt trên mọi thiết bị mạng của người dùng mà nó có thể truy cập.

Bước 2: Tạo khóa mã hóa. Các mã độc ransomware liên lạc với máy chủ C&C (Command and Control Server) được điều khiển bởi kẻ tấn công, chúng sẽ tạo ra các khóa cryptographic (mật mã học) để sử dụng trên hệ thống cục bộ của người dùng.

*Command and Control Server là một máy chủ hoặc hệ thống có nhiệm vụ định hướng, điều khiển và theo dõi các hoạt động của phần mềm độc hại hoặc các cuộc tấn công mạng.

Bước 3: Mã hóa. Các ransomware bắt đầu mã hóa mọi dữ liệu nó có thể tìm thấy trên các máy và thiết bị trong hệ thống mạng cục bộ.

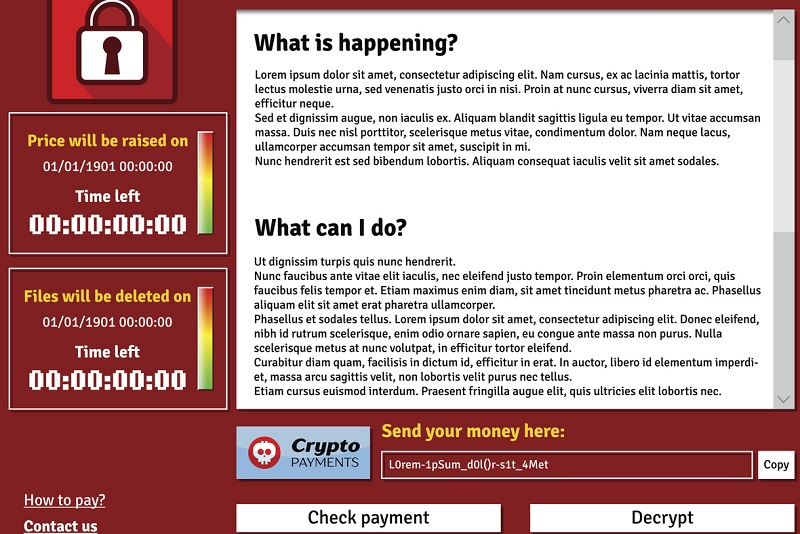

Bước 4: Tống tiền. Sau khi mã hóa, mã độc ransomware hiển thị một cửa sổ toàn màn hình bao gồm thông tin:

- Thông báo thiết bị của người dùng đã bị chặn.

- Số tiền cần thiết (thường yêu cầu thanh toán bằng Bitcoin) để mở khoá hệ thống.

- Đồng hồ đếm ngược cho biết thời gian còn lại trước khi dữ liệu bị phá huỷ hoặc rò rỉ.

Bước 5: Mở khóa. Khi nạn nhân thanh toán khoản tiền chuộc, kẻ tấn công sẽ gửi khoá để giải mã dữ liệu. Tuy nhiên, trong một số trường hợp tồi tệ hơn, chúng có thể bỏ trốn cùng số tiền mà không làm đúng việc giải mã như đã hứa.

Một số cuộc tấn công mã độc Ransomware

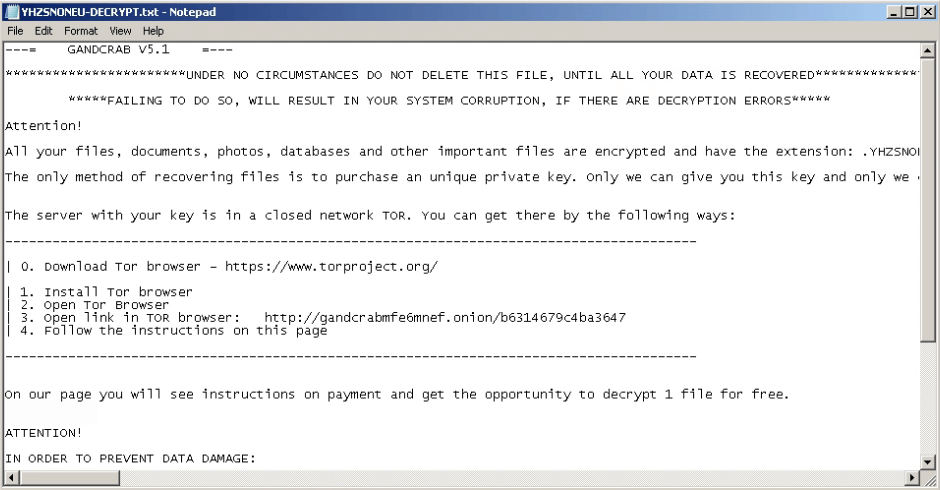

GandCrab Ransomware (2018)

GandCrab là phần mềm ransomware xuất hiện lần đầu tiên vào ngày 26/01/2018, nhắm đến người tiêu dùng và doanh nghiệp có PC chạy Microsoft Windows.

Loại mã độc này thậm chí còn được phát triển như một dịch vụ mã độc ransomware (ransomware-as-a-service), cho phép bất kỳ ai cũng có thể mua quyền truy cập vào bảng điều khiển và sử dụng chúng để tống tiền người khác.

Mô hình kinh doanh độc đáo và các bản cập nhật liên tục của phần mềm độc hại đã giúp GandCrab trở thành một trong những phần mềm ransomware được phát tán rộng rãi nhất năm 2018.

GandCrab được lan truyền thông qua các email lừa đảo và malvertising (quảng cáo độc hại). Khoản tiền chuộc yêu cầu trong khoảng từ 600-600,000 USD và trả dưới dạng token DASH.

WannaCry Ransomware (2017)

WannaCry là phần mềm ransomware với các tên gọi khác nhau như WannaCrypt0r 2.0, WCry. WannaCry được phát triển từ công cụ EternalBlue do nhóm hacker có tên Shadow tung ra vào ngày 14/04/2017.

Theo thông tinh từ Cơ quan An ninh Quốc gia Mỹ (National Security Agency - NSA), ngày 12/05/2017, cuộc tấn công tổng thể vào các máy tính sử dụng hệ điều hành Windows trên toàn cầu đã được các hacker sở hữu WannaCry kích hoạt. Tội phạm mạng đã sử dụng chính những công cụ của NSA để phát tán và lây lan mã độc.

Có đến 45,000 cuộc tấn công được ghi nhận trên 99 quốc gia. Trong đó, Nga là nước chịu nặng nề nhất, tiếp đến là Ukraina, Ấn Độ và Đài Loan. Việt Nam cũng là một trong những quốc gia bị ảnh hưởng nhiều từ mã độc WannaCry bởi sử dụng Window Crack và các phần mềm không rõ nguồn gốc.

Để khôi phục dữ liệu, người dùng cần phải trả một lượng BTC trị giá khoảng 300 USD cho kẻ tấn công. Sau 3 ngày chưa thanh toán, mức tiền chuộc sẽ tăng lên gấp đôi và sau thời hạn 7 ngày, dữ liệu của người dùng sẽ bị mất. Tại thời điểm đó, Viện Nghiên cứu hậu quả mạng ở Mỹ (Cyber Consequences Unit) đã ước tính tổn thất của vụ tấn công mạng này lên tới hàng trăm triệu USD, nhưng không vượt quá con số 1 tỷ USD.

Cuộc tấn công đã bị dừng lại do các bản vá lỗi khẩn cấp do Microsoft phát hành. Các chuyên gia an ninh Mỹ tuyên bố rằng Bắc Triều Tiên chịu trách nhiệm về vụ tấn công, mặc dù không có bằng chứng nào được cung cấp.

Cách phòng chống Ransomware

Các cuộc tấn công Ransomware thường diễn ra đối với các doanh nghiệp, tổ chức với hệ thống máy tính lớn. Do đó, việc hiểu về cách phòng chống ransomware là rất cần thiết. Dưới đây là một số cách để người dùng tự bảo vệ mình trước một cuộc tấn công ransomware:

- Cài đặt phần mềm an ninh mạng được cung cấp bởi các đơn vị uy tín, đáng tin cậy và đảm bảo rằng nó luôn được cập nhật mới nhất. Ví dụ như phần mềm Malwarebytes Premium dành cho Windows giúp chặn vi rút, các tệp tải xuống độc hại, trang web giả mạo để lây lan ransomware…

- Sao lưu các tệp tin trên thiết bị định kỳ ở các nguồn lưu trữ an toàn bên ngoài. Với việc sao lưu dữ liệu thường xuyên, kể cả khi thiết bị bị lây nhiễm ransomware, thiệt hại người dùng phải chịu cũng sẽ được giảm thiểu và có thể không thanh toán tiền chuộc. Đơn giản chỉ cần xóa mọi dữ liệu và khôi phục lại các tệp tin đã sao lưu lên hệ thống.

- Cảnh giác với các tệp tin, phần mềm đính kèm trong email, quảng cáo, đường link... Tránh nhấp vào các đường dẫn quảng cáo và các trang web không rõ nguồn.

- Sử dụng mật khẩu mạnh và không đặt mật khẩu giống nhau trên các trang web hoặc các thiết bị máy tính. Điều này làm ngăn chặn sự lây lan của ransomware giữa các điểm truy cập khác nhau.

- Sử dụng tường lửa mạnh. Người dùng nên cài đặt cấu hình tường lửa mạnh nhất để có thể ngăn chặn các kết nối không mong muốn và các truy cập không an toàn từ mạng internet.

- Triển khai hệ thống phát hiện xâm nhập (Intrusion Detection System - IDS) để phát hiện và ngăn chặn kịp thời các phần mềm mã độc ransomware, có thể kế đến như công nghệ giám sát mạng Albert Network Monitoring được phát triển bởi công ty CIS (Center for Internet Security).

- Áp dụng kiến trúc Zero Trust cùng các công cụ bảo vệ danh tính trong doanh nghiệp để gia tăng bảo mật cho hệ thống, bằng cách yêu cầu người dùng trong và ngoài tổ chức phải được xác thực và uỷ quyền trước khi được truy cập vào mạng hay dữ liệu của hệ thống. Ví dụ như Active Directory, Entra ID…

Làm gì nếu bị nhiễm mã độc Ransomware?

Trước khi kiểm tra mã độc ransomware, người dùng cần phải cách ly các hệ thống, thiết bị bị nhiễm khỏi phần còn lại của mạng cục bộ. Tắt các hệ thống đó, rút cáp mạng và tắt WIFI. Điều cần lưu ý là các hệ thống bị nhiễm cần được cách ly hoàn toàn khỏi các máy tính và thiết bị lưu trữ khác trên mạng.

Tiếp theo, tìm ra loại phần mềm độc hại đã lây nhiễm các máy tính và xóa chúng. Để đảm bảo không sót lại ransomware nào bị ẩn trong hệ thống của bạn, người dùng nên xóa toàn bộ dữ liệu và sau đó khôi phục mọi thứ từ bản sao lưu được lưu trữ ở nguồn an toàn.

Trong trường hợp không có bản sao lưu, người dùng cũng không nên thanh toán tiền chuộc, bởi không có gì đảm bảo 100% rằng tài liệu của bạn có thể được khôi phục. Có thể báo với cơ quan chức năng để vào cuộc điều tra và truy tìm kẻ tấn công để tránh các thiệt hại về sau.