Tấn công DDoS là gì? Ảnh hưởng của tấn công DDoS trong Crypto

Tấn công DDoS là gì?

Tấn công DDoS hay tấn công từ chối dịch vụ là một phương pháp được sử dụng nhằm ngăn chặn những người dùng hợp lệ truy cập vào một mạng hoặc một tài nguyên web.

DDOS là viết tắt của cụm từ Distributed Denial of Service.

Thông thường, điều này được thực hiện bằng cách làm cho mục tiêu tấn công bị quá tải (thường là máy chủ web) do gặp một lưu lượng truy cập lớn, hoặc bằng cách gửi đi các yêu cầu độc hại làm cho mục tiêu tấn công bị lỗi hoặc sập máy chủ hoàn toàn.

Trường hợp đầu tiên được ghi lại về một cuộc tấn công từ chối dịch vụ là vào tháng 2 năm 2000, khi một hacker người Canada tấn công vào các máy chủ web của Amazon và eBay. Kể từ đó, ngày càng có nhiều đối tượng sử dụng tấn công DDoS để nhắm vào các mục tiêu trong nhiều ngành công nghiệp.

Sự khác biệt cơ bản giữa DoS và DDoS

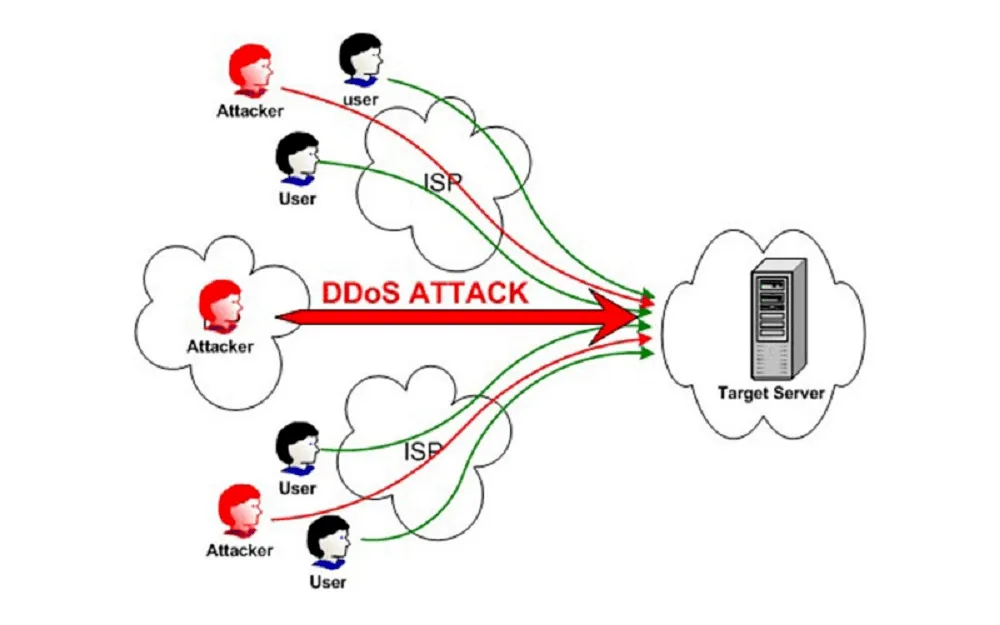

Một thuật ngữ tương tự khác mà bạn có có thể gặp phải là tấn công DoS, viết tắt của Denial-of-Service (từ chối dịch vụ). Sự khác biệt giữa tấn công DoS và DDoS là:

- Trong một cuộc tấn công DDoS, nhiều máy tính độc hại được nhận lệnh tấn công vào một mục tiêu.

- Về phía DoS, nguồn tấn công đến từ một điểm duy nhất.

Tấn công DDoS có nhiều khả năng thành công hơn. Những kẻ tấn công có xu hướng thích dùng phương pháp DDoS hơn vì rất khó để lần theo dấu vết tìm đến điểm phát tấn công vì nó đến từ nhiều điểm.

03 loại hình tấn công DDoS cơ bản

Một số loại hình tấn công DDOS nhằm mục đích ngăn người dùng truy cập vào một đối tượng cụ thể của mạng hoặc tài nguyên, trong khi có những loại hình tấn công khác có ý định làm cho toàn bộ tài nguyên hoàn toàn không thể truy cập được.

Tấn công DDoS diễn ra với nhiều loại hình đa dạng khác nhau vì không phải tất cả các thiết bị và mạng đều dễ bị tổn thương theo cùng một cách. Kẻ tấn công thường đòi hỏi phải sáng tạo trong kỹ thuật tấn công để có thể khai thác các lỗ hổng trong cấu hình hệ thống.

Tổng quan lại, chúng ta có 3 loại tấn công DDOS cơ bản như sau:

- Volume-based attacks: Loại tấn công sử dụng lưu lượng truy cập cao để làm ngập băng thông mạng.

- Protocol attacks: Loại tấn công tập trung vào việc khai thác nguồn tài nguyên máy chủ.

- Application attacks: Tấn công nhắm vào các ứng dụng web và được coi là một loại tấn công tinh vi và nghiêm trọng nhất.

Trong đó, Volume-based attacks là loại hình tấn công phổ biến nhất. Tấn công này dựa vào việc gửi đi yêu cầu truy cập đến mục tiêu với lưu lượng nhiều hơn mức được các nhà phát triển ban đầu xây dựng cho hệ thống để xử lý, từ đó khiến người dùng bình thường không vào được các trang web đó.

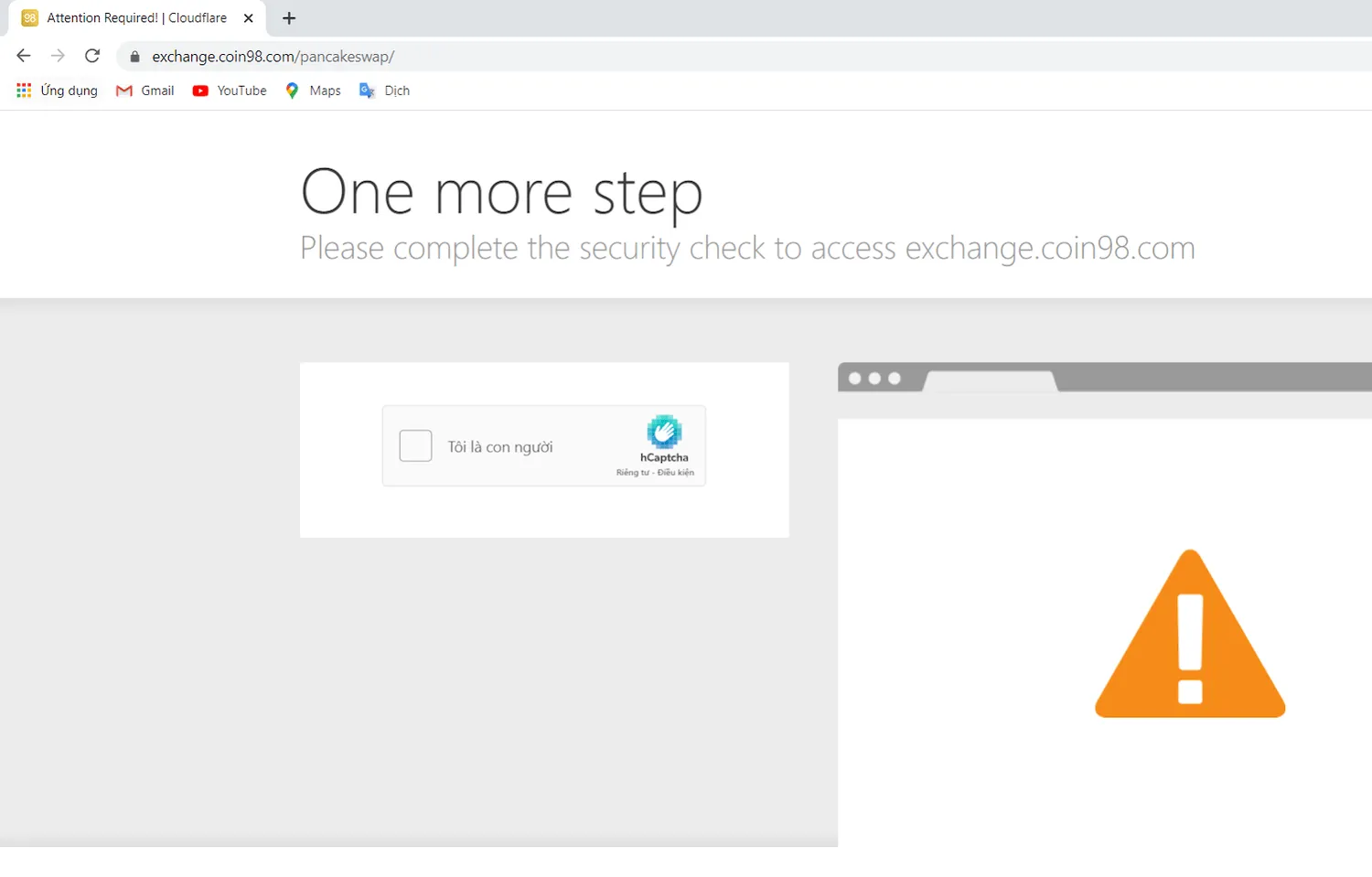

Ví dụ: Các sản phẩm của Ninety Eight thường xuyên nhận được các cuộc tấn công DDoS, để tránh các hậu quả tệ hơn, Ninety Eight có những giải pháp tạm thời như việc yêu cầu user xác nhận captcha. Bên cạnh đó, những giải pháp này cũng có một vài hạn chế như đôi lúc gây khó chịu cho người dùng.

Xem thêm: Các hình thức tấn công mạng phổ biến.

Tấn công DDoS ảnh hưởng đến Crypto như thế nào?

Tính phi tập trung của blockchain giúp tạo ra khả năng phòng vệ mạnh mẽ chống lại DDoS và các cuộc tấn công mạng khác. Ngay cả khi một số node không giao tiếp hoặc đơn giản là ngoại tuyến, blockchain vẫn có thể tiếp tục hoạt động và tiến hành xác thực các giao dịch. Khi các node bị gián đoạn khôi phục lại và quay lại làm việc, chúng sẽ đồng bộ hóa lại và cập nhật dữ liệu mới nhất được cung cấp bởi các node không bị ảnh hưởng.

Mức độ phòng vệ của mỗi blockchain trong việc chống lại các cuộc tấn công có liên quan đến số lượng các node và tỷ lệ băm (hashrate) của mạng. Là đồng tiền điện tử lâu đời nhất và lớn nhất, Bitcoin được coi là blockchain an toàn và linh hoạt nhất. Điều này có nghĩa là DDoS và các cuộc tấn công mạng khác ít có khả năng gây gián đoạn.

Mặc dù kiến trúc blockchain kháng DDoS tốt, nhưng trong những năm gần đây khi tiền điện tử đã thu hút được nhiều sự quan tâm, các ứng dụng liên quan đến tiền điện tử như sàn giao dịch CEX, Wallet,… ngày càng trở thành mục tiêu phổ biến cho các cuộc tấn công DDoS.

Những cuộc tấn công này có thể kéo dài từ vài phút đến vài giờ, và thậm chí trong một số trường hợp nghiêm trọng có thể kéo dài nhiều ngày. Chúng gây ra nhiều tổn thất cho cả người dùng & các tổ chức liên quan và đặc biệt là không có biện pháp cụ thể nào có thể xử lý hiệu quả những cuộc tấn công này.

Đọc thêm: Tips lưu trữ, bảo vệ crypto khỏi tấn công.