Social Engineering là gì? 5 hình thức tấn công phi kỹ thuật phổ biến

Social Engineering là gì?

Social engineering là hình thức lừa đảo phổ biến trong an ninh mạng, kẻ tấn công lợi dụng lòng tin và sơ hở của người dùng nhằm tác động vào tâm lý con người để đạt được mục đích xấu.

Chúng có thể lấy các thông tin cá nhân quan trọng như mật khẩu ngân hàng, nhận diện khuôn mặt, vân tay… để đánh cắp tài sản, tống tiền… Đây là hình thức lừa đảo rất tinh vi và khó nhận biết, đòi hỏi người dùng phải rất thận trọng với tất cả các hành động diễn ra trên Internet.

Bên cạnh đó, social engineering cũng có thể là bước khởi đầu cho các cuộc tấn công leo thang khác như cryptojacking, rug pull, exploit… với mục đích đánh cắp tài sản.

Đọc thêm: Scam là gì? Các hình thức scam phổ biến

Quy trình tấn công Social Engineering

Thông thường, kẻ tấn công social engineering sẽ nhắm đến nhiều thành phần tham gia trên Internet như cá nhân, tổ chức hay doanh nghiệp có hệ thống bảo mật kém. Trong đó, chủ yếu kẻ tấn công sẽ nhắm đến các cá nhân dễ dàng tin người hoặc ít hiểu biết về an ninh mạng. Do đó, người dùng cần hiểu rõ quy trình tấn công social engineering để phòng tránh và nhận biết kịp thời.

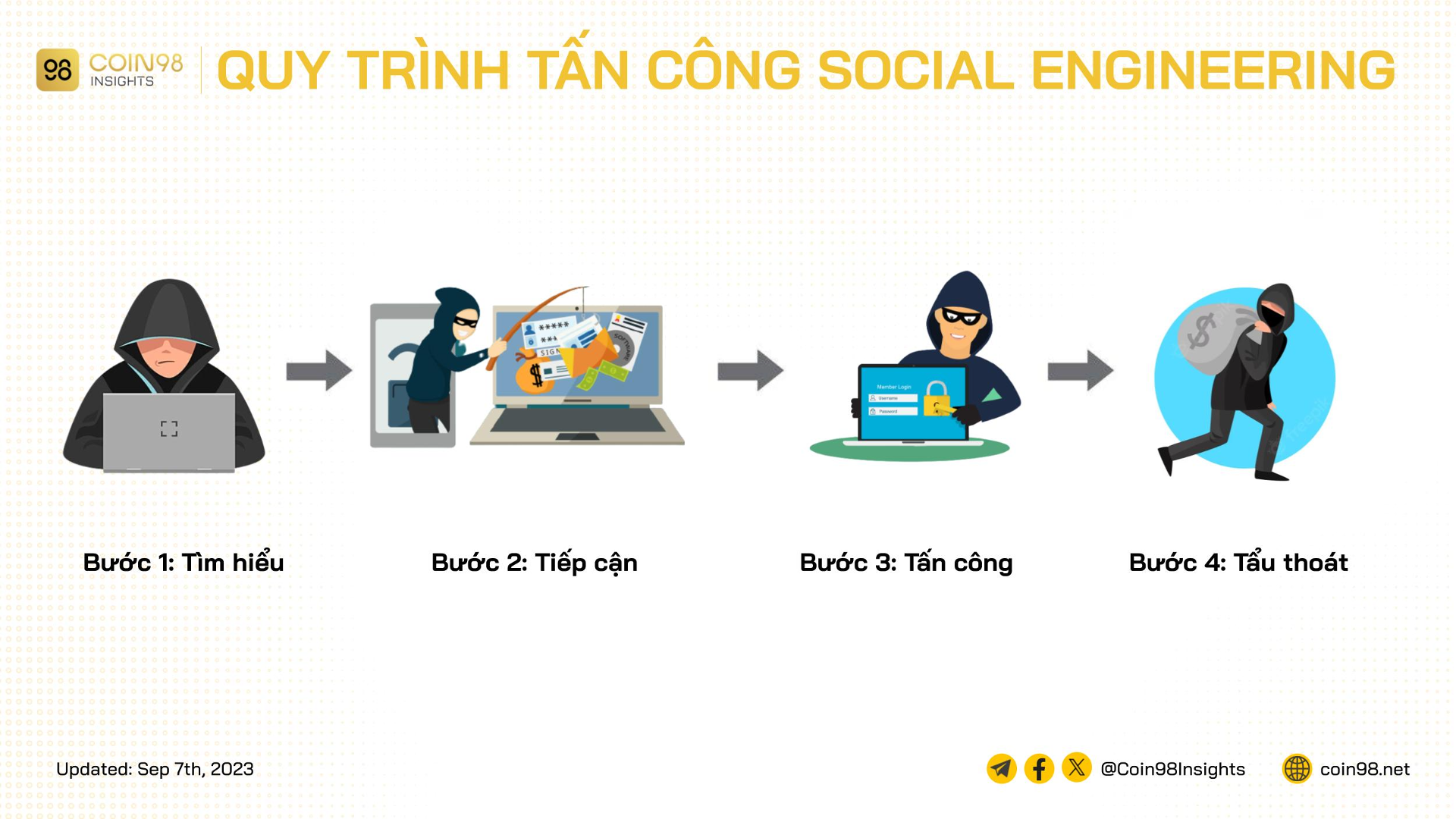

Quy trình tấn công social engineering thường diễn ra như sau:

Bước 1: Tìm hiểu về nạn nhân

Kẻ tấn công theo dõi hành vi của nạn nhân và nghiên cứu thông tin liên quan như tên, số điện thoại, hành vi, thói quen sử dụng các nền tảng trực tuyến… để phân tích và tìm ra điểm yếu của họ.

Bước 2 : Tiếp cận đối tượng

Sau khi xác định điểm yếu trong tâm lý của nạn nhân (như thích quà miễn phí, sợ mất tài sản…), kẻ tấn công sẽ tìm cách tiếp cận đối tượng bằng cách gửi những thông tin trông có vẻ “uy tín” thông qua email, tin nhắn, cuộc gọi, quảng cáo, trang web giả mạo… để thu hút sự chú ý và lấy lòng tin của nạn nhân.

Bước 3: Tấn công

Tấn công social engineering có hai 2 cách tiếp cận nạn nhân thường gặp, bao gồm:

- Tương tác trực tiếp với nạn nhân qua điện thoại, tin nhắn… và tạo các tình huống giả để lấy lòng tin, sau đó nạn nhân sẽ cung cấp cho kẻ xấu những thông tin quan trọng như mật khẩu ngân hàng, tài khoản đăng nhập…

- Sử dụng các kỹ thuật tinh vi như cài mã độc vào email, thiết bị… để trực tiếp xâm nhập vào hệ thống thông tin của người dùng mà không cần phải tương tác với nạn nhân.

Bước 4: Tẩu thoát

Kẻ xấu sẽ ngắt kết nối hoặc ngừng liên lạc với người dùng ngay lập tức khi đã đạt được mục tiêu.

Các loại tấn công Social Engineering

Có nhiều hình thức mà kẻ tấn công có thể sử dụng để lừa đảo và xâm nhập vào hệ thống thông tin của người dùng. Một số loại tấn công social engineering phổ biến có thể kể đến như: Phishing, Baiting, Quid Pro Quo, Scareware, Pretexting.

Phishing

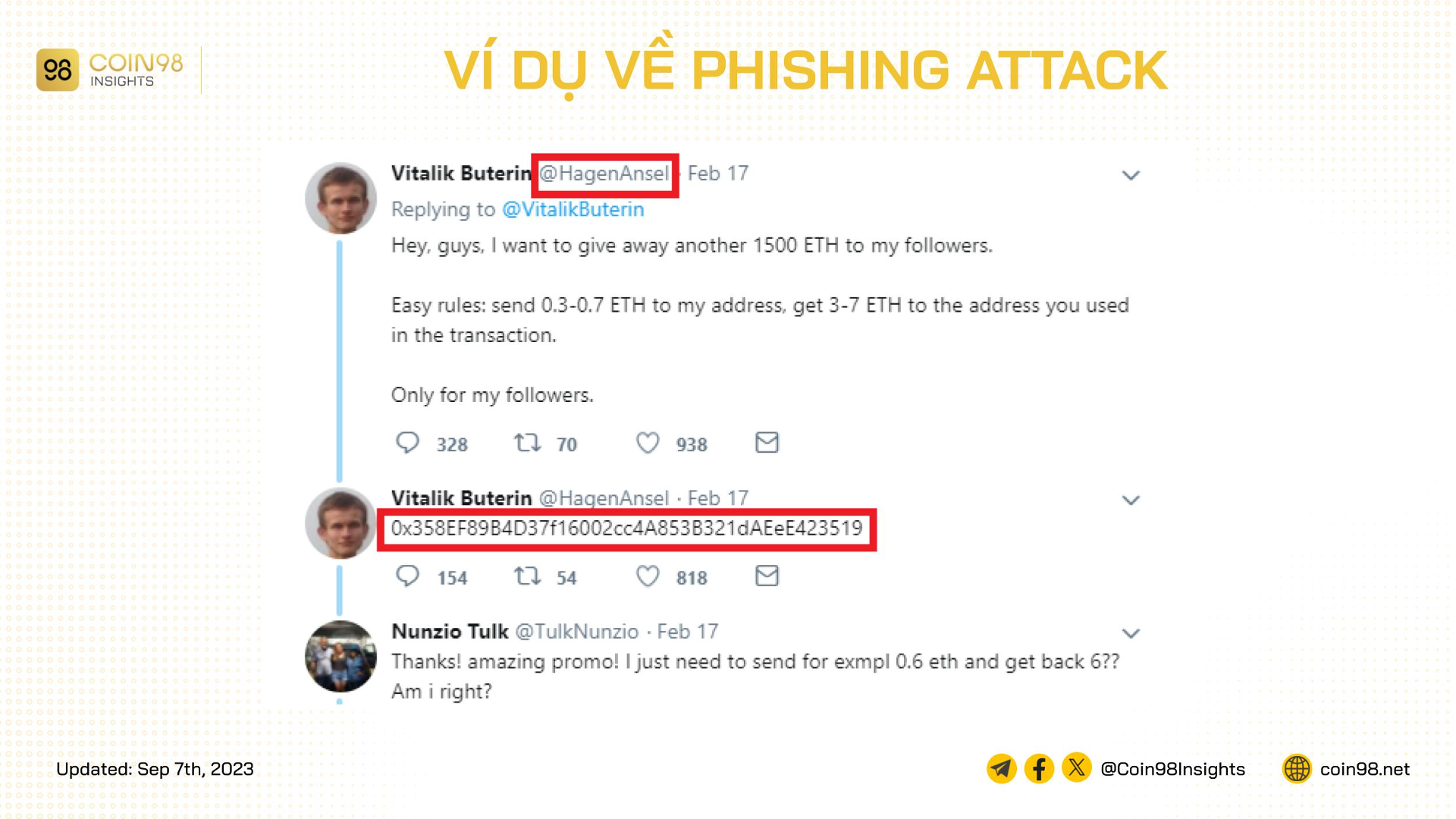

Phishing attack (tấn công giả mạo) là hình thức mà kẻ tấn công giả mạo thành đơn vị uy tín như sàn giao dịch, dự án, công ty tín dụng để lừa người dùng chia sẻ thông tin nhạy cảm như: tài khoản & mật khẩu đăng nhập, mật khẩu giao dịch, thẻ tín dụng, private key…

Thông thường, phishing attack được chia làm hai dạng phổ biến bao gồm:

- Spam Phishing: Kẻ tấn công liên tục gửi email hoặc tin nhắn chứa quảng cáo giả mạo, chương trình airdrop giả, liên kết mã độc… đến nhiều người với mục đích lấy cắp thông tin hoặc tài sản.

- Spear Phishing: Hình thức lừa đảo lợi dụng lòng tin của con người khi giả mạo các cá nhân nổi bật như người nổi tiếng, KOL, nhà sáng lập dự án… nhằm chiếm đoạt tài sản.

Baiting

Baiting là hình thức tấn công lợi dụng vào tính tò mò của nạn nhân bằng những phần thưởng miễn phí hoặc chương trình quảng cáo trực tuyến, mục đích “dụ dỗ” người dùng kết nối chúng với thiết bị, nhằm phát tán mã độc để lấy cắp thông tin hoặc tài sản.

Trường hợp điển hình của tấn công baiting là những phương tiện vật lý như USB, đĩa CD… được kẻ xấu đặt tuỳ tiện ở nơi công cộng. Việc của chúng là chờ đợi nạn nhân lấy các món đồ trên về và cắm vào các thiết bị điện tử của họ. Các thiết bị trên đã chứa sẵn các phần mềm độc hại, từ đó gây phơi nhiễm virus và bị mất cắp dữ liệu.

Đọc thêm: Malware là gì? Tấn công phát tán phần mềm độc hại trong crypto

Quid Pro Quo

Quid Pro Quo là hình thức tấn công dựa trên việc tương tác trực tiếp (thường là qua cuộc gọi điện thoại hoặc tin nhắn) và trao đổi lợi ích giả giữa kẻ xấu và nạn nhân.

Kẻ xấu sẽ hứa hẹn về một hành động có thể làm giúp nạn nhân như khắc phục lỗi bảo mật trong tài khoản crypto, sự cố liên quan tới thiết bị điện thoại… với điều kiện phải cung cấp thông tin cá nhân nhạy cảm hoặc thực hiện một hành động mà chúng mong muốn.

Ví dụ: Trang nhận được cuộc điện thoại từ người lạ tự xưng là “nhân viên Binance”. Nhân viên này thông báo rằng tài khoản Binance của Trang có vấn đề và cần cung cấp một số thông tin như số điện thoại, họ tên, mật khẩu đăng nhập… để được hỗ trợ khắc phục sự cố.

Nhưng thực tế là người này chỉ muốn lấy thông tin đăng nhập để có quyền truy cập trái phép tài khoản và chiếm đoạt tài sản trên sàn của Trang.

Scareware

Scareware là hình thức mà kẻ xấu thông báo cho nạn nhân biết họ đang ở trong một trường hợp bị đe dọa và cần làm theo chỉ dẫn để được giải cứu.

Ví dụ: Alice nhận được tin nhắn cho biết điện thoại của mình bị nhiễm một virus nguy hiểm. Tin nhắn khuyên Alice nên nhấn vào đường link để loại bỏ virus hoặc tải về phần mềm chống virus. Tuy nhiên, nếu Alice làm theo, điện thoại của Alice sẽ bị tấn công ngay lập tức và bị ảnh hưởng bởi những phần mềm độc hại “thật sự”.

Pretexting (Tạo tình huống giả)

Pretexting là hình thức tương đối phổ biến trong social engineering, kẻ xấu tạo một tình huống giả và khiến nạn nhân tin rằng điều đó là sự thật, sau đó lợi dụng lòng tin để thực hiện tấn công.

Hình thức tấn công pretexting và quid pro quo tương đối giống nhau. Tuy nhiên, điểm khác biệt nằm ở chỗ pretexting là lừa đảo người khác thông qua tình huống giả mạo, trong khi quid pro quo sẽ đưa ra lời đề xuất hoặc hứa hẹn với nạn nhân về một lợi ích nào đó.

Ví dụ điển hình của hình thức pretexting là kẻ tấn công sẽ đóng giả làm người có chức quyền và dựng lên tình huống rằng người dùng đang gặp phải vấn đề liên quan đến pháp luật, nhằm đánh vào sự sợ hãi của nạn nhân.

Điểm mấu chốt của Pretexting là hiểu được hành vi của người dùng như lo lắng về việc có thể bị mất tài sản đã khiến nạn nhân “sập bẫy” kẻ xấu.

Pretexting không dễ dàng để nhận ra như việc giả mạo email, tin nhắn, mà đòi hỏi kẻ xấu có kỹ năng thuyết phục và tạo tình huống tốt. Có thể thấy, hình thức này tương đối khó nhận biết và cần người dùng thật tỉnh táo để tránh việc bị lừa.

Cách phòng tránh tấn công social engineering

Trong bất cứ thị trường nào, việc bảo mật thông tin và tài sản cá nhân luôn là ưu tiên hàng đầu.

Hơn nữa, tính chất của crypto là không được kiểm soát bởi cơ quan nhà nước, dẫn đến việc chưa có các khung pháp lý và quy định cụ thể để bảo vệ người tham gia thị trường. Ngày càng nhiều tin tặc lợi dụng điều này để thực hiện hành vi lừa đảo thông qua social engineering nhằm đánh cắp, chiếm đoạt tài sản của người dùng.

Vì vâỵ, cá nhân và doanh nghiệp trong thị trường crypto cần hiểu cách phòng tránh để có thể tự bảo vệ mình.

Đối với cá nhân

Một số cách phòng tránh tấn công social engineering có thể kể đến như:

- Trang bị thông tin và kiến thức về các loại tấn công social engineering để nhận biết kịp thời.

- Trong trường hợp nhận được cuộc gọi nghi ngờ giả mạo, nên gọi điện xác nhận với người thân hoặc cơ quan có thẩm quyền của danh tính cuộc gọi.

- Đặt mật khẩu tài khoản crypto hoặc ngân hàng phức tạp và hạn chế trùng lặp.

- Hạn chế đăng thông tin cá nhân/ lịch trình/ sinh hoạt cá nhân trên mạng xã hội nhằm tránh kẻ xấu có thể tìm hiểu và biết được thói quen của người dùng.

- Khi nhận được các thông báo yêu cầu quyền truy cập, cần kiểm tra rõ nguồn gốc thông tin và hạn chế tối đa việc cấp phép cho các ứng dụng lạ.

- Không sử dụng thiết bị lạ và sử dụng bảo mật hai lớp (2FA).

Đối với doanh nghiệp

Tấn công social engineering nhắm đến các đối tượng doanh nghiệp trên nền tảng trực tuyến từ Web2 đến Web3. Một số cách tiếp cận để phòng tránh tấn công cho doanh nghiệp có thể kể đến như sau:

- Áp dụng các chính sách bảo mật bên trong doanh nghiệp như bảo mật thiết bị làm việc, bảo mật thông tin…

- Phổ cập cho nhân viên biết về các rủi ro và hình thức tấn công tiềm ẩn cùng quy trình xử lý.

- Hợp tác với công ty, dịch vụ bảo mật để trang bị đẩy đủ kiến thức và cách phòng tránh tấn công social engineering.

Các biện pháp kĩ thuật

Bên cạnh các cách trên, cá nhân hoặc doanh nghiệp có thể trang bị thêm một số biện pháp về mặt kỹ thuật để hạn chế tối đa rủi ro về tấn công social engineering như:

- Trang bị hệ thống đăng nhập nhiều lớp để giảm thiểu rủi ro tấn công.

- Cập nhật trình duyệt web mới nhất, tránh sử dụng plug-in hoặc add-on không cần thiết.

- Sử dụng phần mềm diệt virus uy tín và trả phí, nhằm xử lý các mã độc kịp thời.

- Cài đặt hệ thống cảnh báo trang web nguy hiểm.

- Đặt bộ lọc spam ở mức cao nhất (đối với email).

- Sử dụng trình duyệt web ẩn danh.