Exploit là gì? Cách hoạt động của tấn công Exploit trong Crypto

Exploit là gì?

Exploit là khái niệm mô tả các vụ tấn công an ninh mạng, trong đó hacker khai thác lỗ hổng bảo mật để xâm nhập và chiếm quyền kiểm soát của một hệ thống bất kỳ, nhằm mục đích đánh cắp dữ liệu và tài sản quan trọng.

Thông thường, hành vi exploit chủ yếu diễn ra trong các hệ thống máy tính, hệ điều hành, phần cứng, phần mềm...

Trong thị trường crypto, hacker có thể tấn công exploit vào nhiều mục tiêu như smart contract, web dự án, dApp, giao thức cầu nối (bridge), ngôn ngữ lập trình cho các dự án hay oracle... nhằm đánh cắp tài sản và gây thiệt hại cho cá nhân và các tổ chức.

Tấn công exploit trong crypto hoạt động như thế nào?

Người dùng hay dự án tương tác với bất kỳ các thiết bị có kết nối mạng nào đều có khả năng bị tấn công exploit. Tin tặc có nhiều cách tiếp cận để triển khai cuộc tấn công exploit, đối tượng chủ yếu là dự án hoặc người dùng.

Hình thức tấn công dự án

Hình thức này bắt nguồn từ các lỗi trong quá trình nhà phát triển viết và triển khai sản phẩm hoặc ứng dụng. Các lỗi này dù không mong muốn nhưng đã tạo ra lỗ hổng và đem lại những rủi ro tiềm tàng cho hệ thống.

Sau khi phát hiện ra những lỗ hổng bảo mật này, tin tặc sẽ tìm cách khai thác chúng bằng các phần mềm hay công cụ hỗ trợ tấn công tương ứng.

Trong thị trường crypto, dự án chủ yếu sẽ bị tấn công exploit theo các hình thức: tấn công 51%, flashloan attack và wash trading (sẽ được giải thích ở phần sau).

Một số hình thức khác mà tin tặc sử dụng như remote exploit (khai thác từ xa), local exploit (khai thác cục bộ), zero-day click, pivoting… nhằm tấn công trực tiếp vào dự án. Tuy nhiên, những hình thức này không phổ biến trong thị trường crypto.

Hình thức tấn công người dùng

Không chỉ với dự án, người dùng cũng là mục tiêu mà tin tặc hướng đến. Thông thường, tin tặc sử dụng phương thức social engineering (tấn công phi kỹ thuật hay tấn công thao túng tâm lý) bằng cách chạy quảng cáo/gửi email spam giả mạo các cơ quan, đơn vị uy tín có thẩm quyền… chứa các đường link nhằm phát tán các malware (phần mềm độc hại).

Người dùng khi vô tình nhấn vào các đường link này sẽ tạo điều kiện cho tin tặc lấy thông tin và tấn công vào các thiết bị hoặc tài sản của họ.

Một số hình thức tấn công thông dụng như: Client exploit (tấn công ứng dụng khách), tấn công phishing...

Ngoài ra, tin tặc có thể phát tán mã độc cho nhiều thiết bị trong cùng một mạng lưới nhằm tìm kiếm các lỗ hổng như tấn công EternalBlue, Bluekeep. Hình thức này sẽ không cần sự tương tác của người dùng, và chỉ cần có kết nối mạng trong cùng một hệ thống thì bạn đã có thể là nạn nhân.

Tác động của Exploit trong thị trường crypto

Các vụ tấn công exploit là mối đe dọa với nhiều thiết bị công nghệ trên không gian mạng. Đối với tính chất của công nghệ blockchain và crypto, đây là thị trường có khả năng cao bị tấn công, để lại nhiều hậu quả như:

- Khiến nhiều nền tảng bị ảnh hưởng, vốn hóa và TVL sụt giảm nghiêm trọng.

- Gây thiệt hại cho tài sản người dùng và nhà đầu tư.

- Khiến dự án chịu tổn thất về sản phẩm, tài sản, danh tiếng và uy tín trong mắt người dùng.

Chỉ tính riêng năm 2022, các hình thức tấn công exploit đã khiến hàng loạt giao thức/dự án thiệt hại hàng trăm triệu USD như Wormhole (321 triệu USD), Polynetwork (611 triệu USD) hay Ronin Bridge (625 triệu USD).

Tham khảo thêm: Top 6 vụ exploit trong crypto 2021

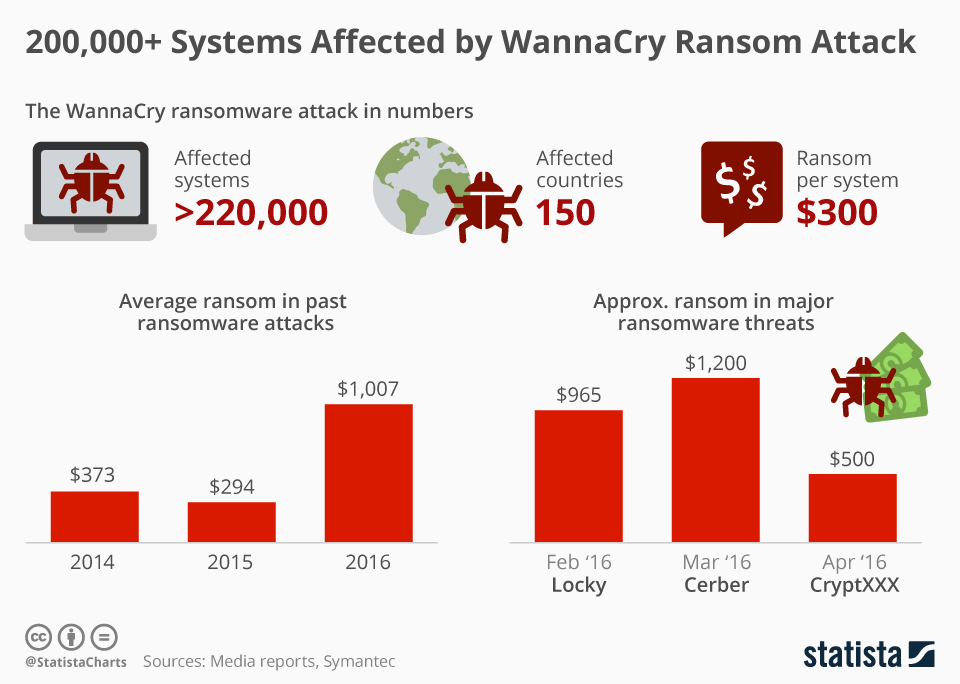

Không chỉ đối với thị trường crypto, các cuộc tấn công exploit cũng để lại hậu quả cho người dùng trên không gian mạng nói chung. Wannacry là một trong những ví dụ điển hình khiến nền an ninh mạng toàn cầu rơi vào nguy hiểm cùng nhiều thiệt hại khác.

Wannacry là phần mềm sử dụng mã độc có khả năng tự lan truyền nhằm tống tiền và mã hóa ổ đĩa cứng trên các máy tính sử dụng hệ điều hành Microsoft Windows và các thiết bị trên cùng LAN (mạng máy tính nội bộ).

Wannacry sử dụng phần mềm khai thác lỗ hổng bảo mật EternalBlue để lây nhiễm hơn 230,000 máy tính ở hơn 150 quốc gia. Sau đó, phần mềm này yêu cầu tiền chuộc từ 300 đến 600 EURO bằng Bitcoin để chuộc lại các tài liệu quan trọng trong máy tính.

Cuộc tấn công này đã ảnh hưởng đến:

- Nhiều bệnh viện dịch vụ Y tế (NHS) ở Anh, cụ thể Wannacry đã tấn công nhiều máy tính tại đây và khiến các ca cấp cứu không thể thực hiện được.

- Một trong những nhà máy sản xuất ô tô hiệu quả nhất của Châu Âu - Nissan Motor Manufacturing UK, Tyne and Wear đã phải ngừng sản xuất sau khi Wannacry nhiễm vào hệ thống của họ.

Theo Cybertalk, tổng thiệt hại Wannacry gây ra ước tính rơi vào khoảng 4 tỷ USD.

Các hình thức tấn công Exploit phổ biến

Hiện nay, các hình thức exploit đã phát triển đa dạng trong môi trường máy tính và tuỳ theo mục đích của các tin tặc.

Cách phân loại các cuộc tấn công exploit cũng tương đối phức tạp do dựa trên nhiều tiêu chí khác nhau. Ví dụ:

- Dựa trên kết quả của việc khai thác lỗ hổng bảo mật, sẽ có EoP (tấn công leo thang đặc quyền), DDoS (tấn công từ chối dịch vụ) và Spoofing (tấn công giả mạo).

- Dựa trên hình thức tin tặc giao tiếp với các lỗ hổng bảo mật, như remote exploit (khai thác từ xa), local exploit (khai thác cục bộ), client exploit (khai thác ứng dụng khách).

- Các hình thức khác: zero-day exploit, zero click, hay pivoting.

Khai thác từ xa (Remote exploit)

Khai thác từ xa (remote exploit) chỉ những hoạt động trên không gian mạng nhằm khai thác các lỗ hổng bảo mật từ xa, mà không cần quyền truy cập từ trước hoặc trực tiếp vào hệ thống mục tiêu.

Phạm vị hoạt động của remote exploit rộng hơn local exploit, có thể nhắm đến các mục tiêu như hệ thống thương mại, máy tính cá nhân… Điểm nguy hiểm của hình thức này là chương trình/phần mềm được lập trình sẵn để tự động tấn công khi xâm nhập vào thiết bị.

Khai thác cục bộ (Local exploit)

Khai thác cục bộ là hình thức yêu cầu quyền truy cập trực tiếp vào thiết bị có tính chất dễ bị tấn công.

Thông thường, hacker có thể kết nối thông qua USB có chứa mã độc… Khi khai thác thành công hệ thống mục tiêu, tin tặc có thể gia tăng khả năng truy cập ngoài các quyền thông thường do quản trị viên hệ thống cấp.

Điểm hạn chế của khai thác cục bộ nằm ở việc bị giới hạn phạm vi tấn công và thường diễn ra trong các thiết bị mạng máy tính nội bộ và ở quy mô hạn chế hơn so với remote exploit. Ngoài ra, thao tác của local exploit chủ yếu thủ công, khác với các phần mềm lập trình tự động của remote exploit.

Khai thác ứng dụng khách (Client exploit)

Khai thác ứng dụng khách là hình thức tấn công yêu cầu sự tương tác với người dùng, có thể thông qua thủ thuật social engineering. Đây là phương thức tấn công nhằm tác động lên tâm lý con người để lừa đảo, đánh cắp thông tin, dữ liệu quan trọng.

Kẻ tấn công có thể giả mạo làm nhân viên, công an, đại diện các cơ quan có thẩm quyền… để đánh lừa người dùng cung cấp thông tin với mục đích chuộc lợi.

Các hình thức social engineering phổ biến:

- Phishing attack: Kẻ tấn công sẽ giả mạo thành một đơn vị uy tín.

- Vishing attack: Cách tấn công sử dụng giọng nói giả mạo.

- Smishing attack: Tấn công thông qua SMS.

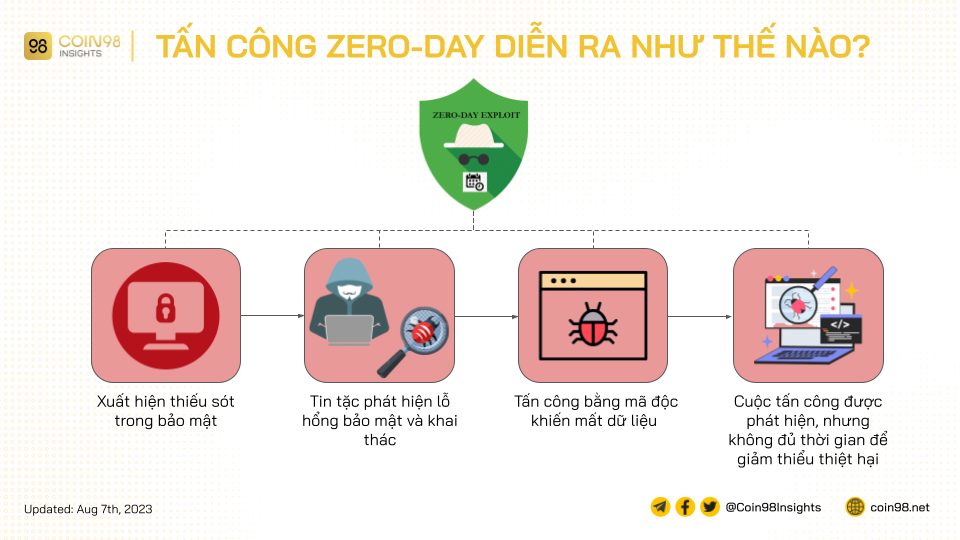

Zero-day exploit

Zero-day exploit là hình thức tấn công vào máy tính, mô tả việc một bộ phận của phần mềm (ví dụ: ứng dụng hay hệ thống vận hành) tồn tại một lỗ hổng bảo mật quan trọng mà tin tặc có thể khai thác trước khi các nhà phát triển kịp nhận ra.

Thuật ngữ zero-day bắt nguồn từ việc lỗ hổng bảo mật này chỉ được phát hiện khi bắt gặp tin tặc đang khai thác chúng và dự án không đủ thời gian để ngăn chặn quá trình tấn công.

Cách duy nhất để giải quyết cuộc tấn công zero-day là nhà cung cấp các phần mềm sẽ cập nhật bản vá (patch) và sửa chữa các lỗ hổng trong thời gian sớm nhất để giảm thiểu thiệt hại.

Zero-click

Zero-click là hình thức exploit không yêu cầu hoạt động tương tác của người dùng, nghĩa là các tin tặc vẫn có thể xâm nhập và khai thác các lỗ hổng mà người dùng không cần thực hiện việc nhấp chuột hay bàn phím.

Do tính chất nguy hiểm của zero-click, hình thức exploit này đã được NSO Group* bán lại cho chính phủ để kiểm soát điện thoại của cá nhân.

*NSO Group là nhà sản xuất Pegasus, một vũ khí mạng tinh vi có khả năng trích xuất thông tin nhạy cảm được lưu trữ trong thiết bị – ví dụ: tin nhắn, vị trí, ảnh…Vũ khí này có khả năng gửi mã độc tới các thiết bị Iphone mục tiêu và tấn công sử dụng hình thức zero-click.

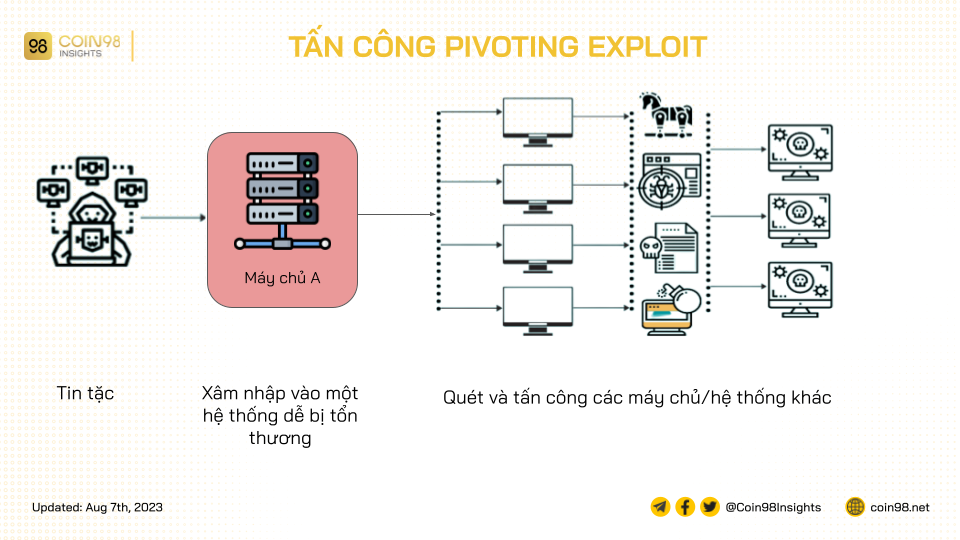

Pivoting

Pivoting là phương pháp được tin tặc dùng để gia tăng khu vực bị ảnh hưởng, còn được gọi là tấn công nhiều lớp.

Khi đã tấn công được một phần của hệ thống, tin tặc sẽ di chuyển từ nơi đã bị chiếm quyền đến các phần còn lại hoặc các bên có liên quan, nhằm giành thêm quyền bên trong mạng lưới thậm chí kiểm soát hoàn toàn.

Pivoting thường được thực hiện bằng cách xâm nhập vào một phần của cơ sở hạ tầng mạng (ví dụ: máy in hoặc bộ điều chỉnh nhiệt dễ bị khai thác), đồng thời sử dụng máy quét để tìm các thiết bị khác được kết nối nhằm tấn công chúng.

Các hình thức tấn công Exploit trong crypto

Tấn công exploit đã trở nên phổ biến trong thị trường crypto dưới dạng các hình thức sau:

- 51% attack: Là cuộc tấn công khi một cá nhân hay tổ chức nắm giữ trên 50% sức mạnh đào hoặc làm gián đoạn mạng lưới. Họ thậm chí chuộc lợi từ việc chi tiêu kép (double-spending).

- Flashloan attack: Tin tặc sử dụng hình thức vay flashloan để vay không thế chấp tài sản, sau đó sử dụng khoản tiền này với mục đích thao túng giá và thu về lợi nhuận.

- Wash Trading: Quá trình một cá nhân/tổ chức thực hiện các lệnh mua và bán đồng thời một loại hàng hoá (ví dụ: tiền điện tử).... nhằm thao túng thị trường bằng cách tạo ra các thông tin và tín hiệu giả.

Các vụ tấn công Exploit nổi bật trong crypto

Ronin Bridge - 625 triệu USD

Ronin Bridge là cầu nối giúp vận chuyển tài sản giữa mạng lưới Ronin với các blockchain khác. Dự án bị tấn công vào ngày 23/3/2022 với tổng số tiền bị mất là 625 triệu USD.

Vụ tấn công cầu nối Ronin không hoàn toàn bắt nguồn từ một lỗ hổng bảo mật mà còn do lỗi đến từ nhà phát triển. Trước đó, Ronin đã không thu hồi quyền của một validator được cấp phép tạm thời.

Sau đó, lỗi này đã bị tin tặc khai thác và phê duyệt cho một giao dịch rút tiền khỏi mạng lưới Ronin Network. Vụ tấn công khiến tài sản của hàng loạt người dùng bị thiệt hại nặng nề.

Tìm hiểu chi tiết: Mạng Ronin bị hack như thế nào?

Wormhole Exploit - 321 triệu USD

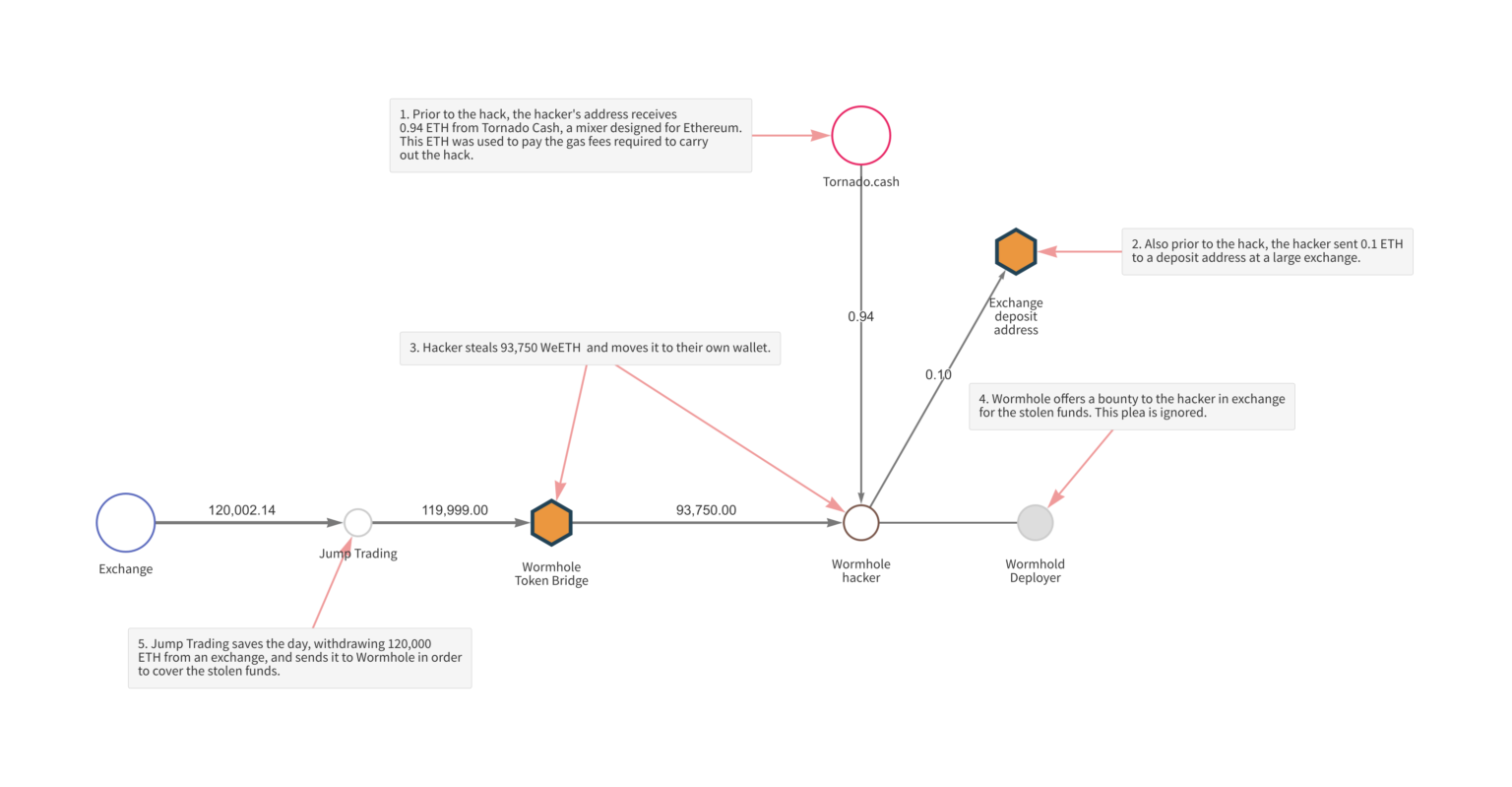

Wormhole là cầu nối cross-chain cho phép chuyển giao tài sản giữa các blockchain với nhau. Wormhole đã bị tấn công exploit vào ngày 02/02/2022 với tổng thiệt hại rơi vào khoảng 120,000 WETH, tương đương 321 triệu USD tại thời điểm đó.

Kẻ tấn công đã tìm ra một lỗi trong hợp đồng thông minh của Wormhole và mint 120,000 WETH mà không có tài sản bảo chứng trên mạng Solana.

Điều này gây mất cân bằng về tỷ giá giữa các cặp giao dịch, khiến cho tài sản người dùng nắm giữ mất giá trị thực. Sau đó, tin tặc đã đổi lượng token này sang ETH và thu về lợi nhuận.

Tìm hiểu chi tiết: Sự kiện Wormhole bị exploit

Cashio Exploit - 52 triệu USD

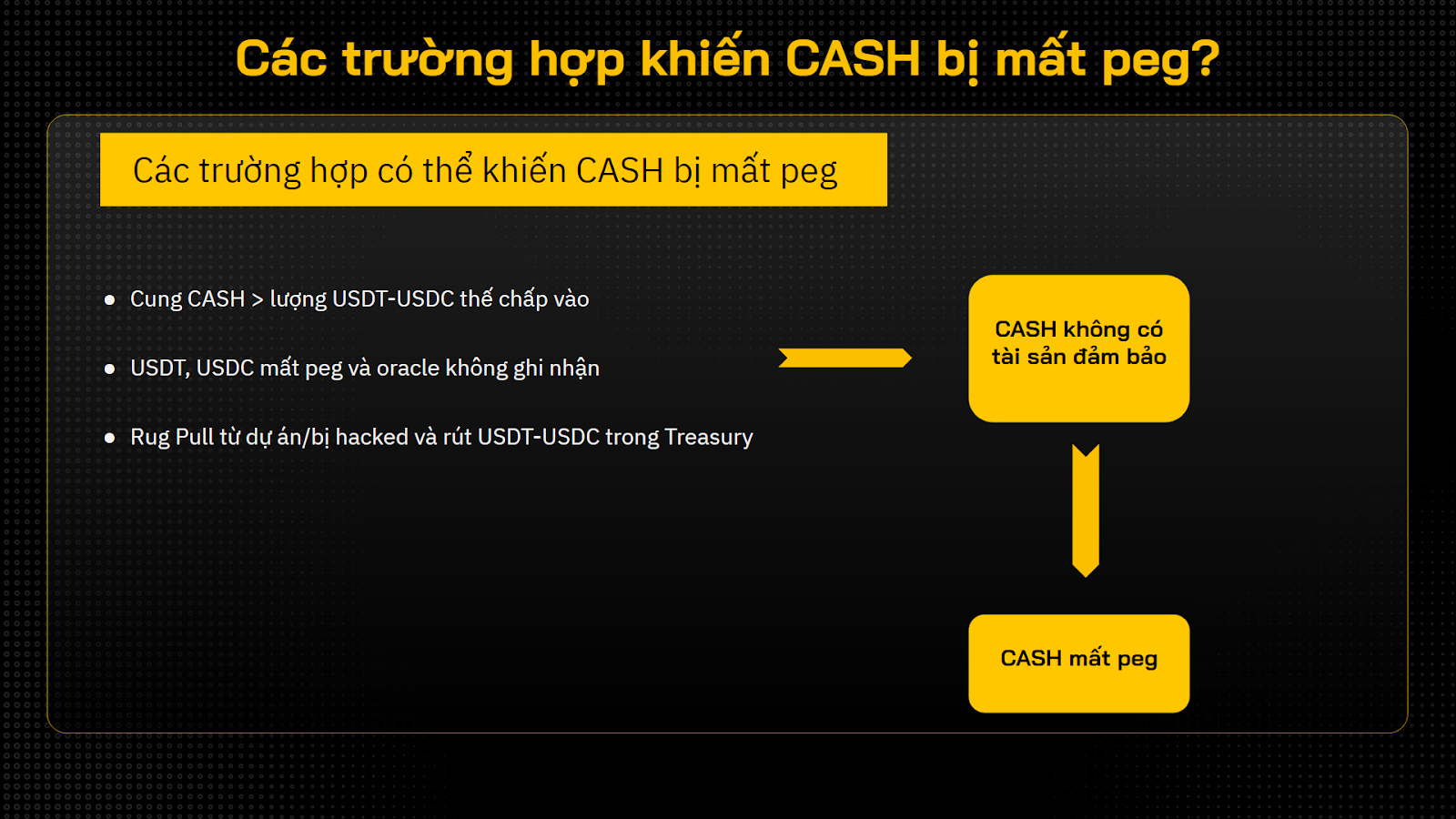

Cashio là một giao thức làm về stablecoin trên Solana, với đồng stablecoin CASH được neo theo tỷ lệ 1:1 với USD. Ngày 23/2/2022, dự án thông báo bị tấn công exploit với thiệt hại lên đến 52 triệu USD.

Nguyên nhân là một tin tặc đã phát hiện ra lỗi trong đoạn code của Cashio và khai thác chúng. Kẻ tấn công đã mint 2 tỷ CASH mà không có tài sản đảm bảo nhờ lỗ hổng này và khiến CASH không thể giữ mức giá 1 USD như các đồng stablecoin khác.

Dấu hiệu nhận biết exploit

Sau khi đã nắm bắt được một số hình thức tấn công exploit thông dụng, việc nhận biết các dấu hiệu là điều cần thiết để có thể kịp thời đưa ra phương án xử lý.

Trong thị trường crypto, người dùng có thể nhận biết sớm bằng cách theo dõi một số tổ chức chuyên về bảo mật như PeckShield. Đây là nơi thường xuyên đăng những báo cáo nhanh về các dự án có khả năng bị tấn công, cũng như thông tin về các vụ tấn công để người dùng kịp thời rút tiền.

Cách phòng tránh exploit

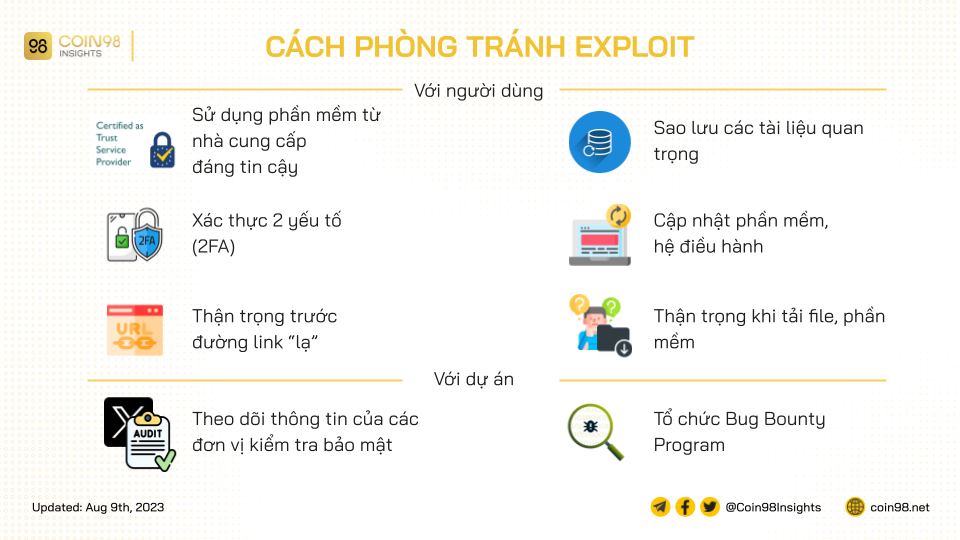

Trong thị trường crypto, không chỉ dự án mà người dùng cũng có thể trở thành nạn nhân của các cuộc tấn công exploit. Có thể dựa vào các dấu hiệu nhận biết bên trên, đồng thời sử dụng các biện pháp để phòng tránh việc vị tấn công.

Dưới đây là một số cách để người dùng và dự án có thể tham khảo:

Đối với người dùng:

- Luôn cập nhật phần mềm: Chuyên gia an ninh đều cho rằng cách tốt nhất và đơn giản nhất để bảo vệ bản thân khỏi exploit là luôn sử dụng phiên bản mới nhất của phần mềm. Bật tính năng tự động cập nhật phần mềm trên các thiết bị (nếu có).

- Sao lưu file: Hãy sao chép và lưu trữ các file quan trọng ở nơi an toàn, phòng trường hợp bị tấn công bởi ransomware hay các malware độc hại khác. Đối với việc sao lưu vào ổ đĩa ngoài, hãy ngắt kết nối khi không sử dụng ổ đĩa và lưu trữ riêng biệt với máy tính hiện tại.

- Sử dụng phần mềm từ nhà cung cấp đáng tin cậy: Luôn sử dụng các tiện ích mở rộng và plugin (phần mềm hỗ trợ tích hợp với các trang web) từ những nhà cung cấp đáng tin cậy. Nếu bị tấn công Zero-day, các nhà cung cấp cũng sẽ thông báo các lỗi và sớm đưa ra các bản vá.

- Cẩn thận với những đường link “lạ”: Kiểm tra độ an toàn của các đường link trước khi truy cập, tránh chuyển hướng sang các trang web giả mạo, cài đặt anti phishing code (mã chống lừa đảo) và không tuỳ tiện cung cấp thông tin cá nhân.

- Áp dụng phương pháp xác thực 2 yếu tố (2FA) như Google Authenticator, Authy… nhằm tăng thêm tính bảo mật cho các tài khoản.

- Kiểm soát hoạt động trên mạng: Thực hành thói quen sử dụng máy tính an toàn, hạn chế truy cập wifi công cộng, kiểm soát quyền truy cập (quản lý cá nhân và thiết bị muốn tương tác với hệ thống của người dùng, nhằm ngăn chặn các hoạt động độc hại). Có thể áp dụng thêm các phần mềm quét, chống và diệt vi-rút.

Đối với dự án:

- Tổ chức các chương trình Bug Bounty Program: Đây là các chương trình nhằm trao thưởng cho hacker mũ trắng vì đã nỗ lực truy tìm các lỗ hổng về bảo mật hay trong smart contract để dự án kịp thời chỉnh sửa. Một số dự án trong thị trường crypto như Uniswap đã thường xuyên tổ chức các chương trình Bug Bounty Program nhằm kiểm tra các lỗ hổng tiềm ẩn nhằm giảm thiểu rủi ro và phòng ngừa các thiệt hại lớn hơn trong tương lai.

- Theo dõi thông tin từ đơn vị chuyên về kiểm tra bảo mật: Một số dự án có thể tham khảo như PeckShield, Arkham…

Các biện pháp trên sẽ giúp phòng tránh rủi ro trước các vụ tấn công exploit. Tuy nhiên, các vụ tấn công đang ngày càng trở nên tinh vi, người dùng cần duy trì cảnh giác, nâng cao kiến thức để hạn chế tối đa các thiệt hại.